W ostatnim czasie odnotowano znaczący wzrost fałszywych alertów bezpieczeństwa dotyczących WordPressa. Jeden z nich, dotyczący podatności oznaczonej jako CVE-2023-46182, jest szczególnie niepokojący.

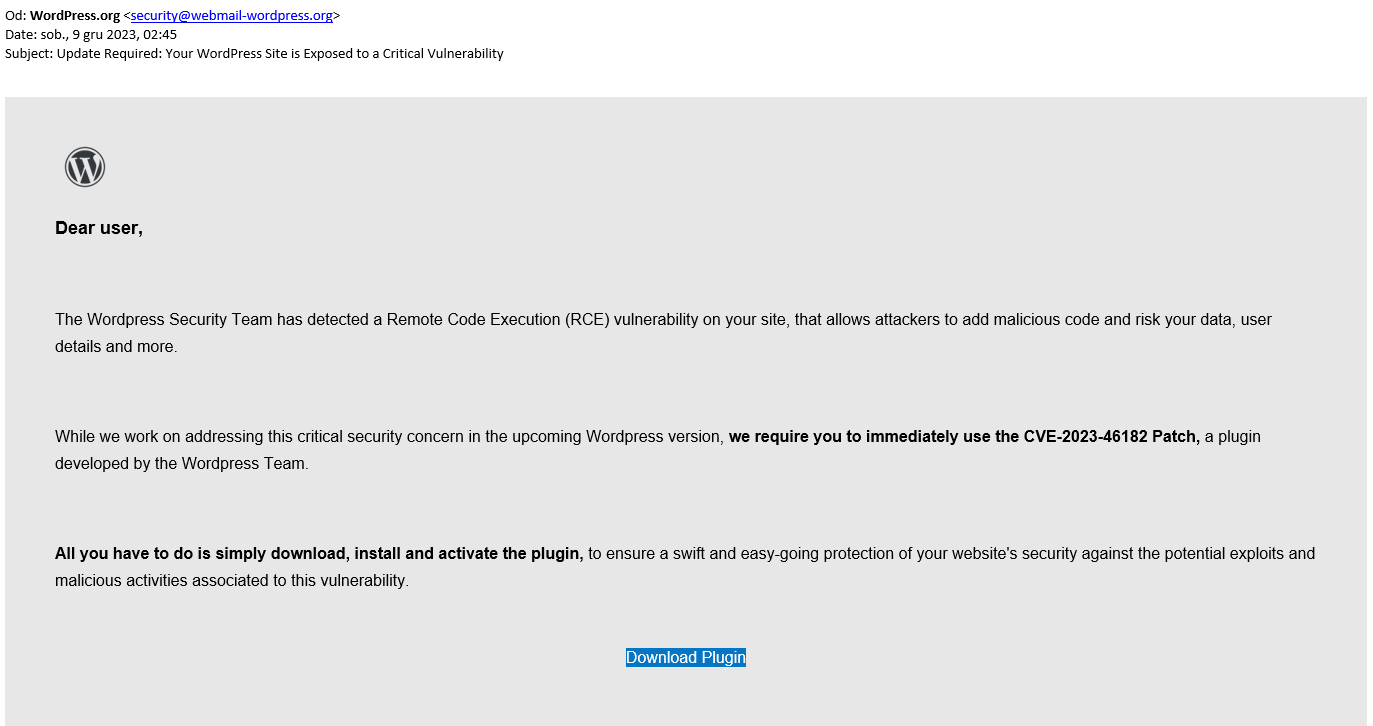

Nasi klienci zgłaszają otrzymywanie podejrzanych wiadomości e-mail, rzekomo od WordPress.org, z informacjami o nowej podatności i sposobach jej naprawy.

NIE KLIKAJ W ŻADEN LINK W WIADOMOŚCI!

Zawartość fałszywego alertu

Zawartość fałszywego alertu

Na pierwszy rzut oka, treść tych wiadomości może wydawać się wiarygodna. WordPress faktycznie informuje o krytycznych podatnościach, jednak zwróćmy uwagę na kilka istotnych detali. W wiadomościach pojawia się błędna forma nazwy „WordPress”, pisana z małą literą „p”. Ponadto, oznaczenie wtyczki do naprawy błędu jest nietypowe – zazwyczaj błędy kodu są rozwiązywane przez aktualizacje oprogramowania, a nie przez instalowanie nowych wtyczek.

Linki i nadawca

Linki zawarte w tych wiadomościach często prowadzą do skróconych adresów URL, takich jak bit.ly, co może skrywać rzeczywisty cel strony docelowej. Nadawca wiadomości również budzi podejrzenia – zamiast z domeny wordpress.org, wiadomości pochodzą z mail-wordpress.org, co nie ma nic wspólnego z oficjalnym WordPressem.

Podejrzana wtyczka

Analiza zawartości wtyczki zawartej w fałszywym komunikacie ujawnia trzy pliki: WordPressPatch.php, wpress-security-wordpress.php oraz views/security.php. Te pliki zawierają kod, który nie tylko informuje o rzekomej aktualizacji, ale również dodaje nowe, ukryte funkcje. Należą do nich zdalne wywoływanie funkcji i dodawanie użytkowników z uprawnieniami administracyjnymi, co stanowi poważne zagrożenie dla bezpieczeństwa strony.

Co zrobić gdy otrzymaliśmy wiadomość?

Najbezpieczniej jest po prostu zignorować i usunąć podejrzaną wiadomość e-mail. Nie należy klikać w żadne linki, podawać danych osobowych ani instalować proponowanych wtyczek. W przypadku przypadkowej instalacji wtyczki, konieczne będzie usunięcie jej za pomocą klienta FTP i dokładne sprawdzenie serwera pod kątem dodatkowych, nieautoryzowanych plików.

Jak unikać podobnych pułapek w przyszłości?

Zawsze sprawdzaj nadawcę wiadomości i zawarte w niej linki. Unikaj klikania w skrócone linki, które mogą prowadzić do niebezpiecznych stron. Nie instaluj wtyczek, które twierdzą, że „poprawiają bezpieczeństwo” lub „naprawiają podatności”, chyba że są one pochodzenia zweryfikowanego i wiarygodnego.

Ostrozność w obchodzeniu się z e-mailami oraz wtyczkami do WordPressa jest kluczowa dla zapewnienia bezpieczeństwa Twojej strony internetowej. Wiedza i świadomość zagrożeń to pierwszy krok do ochrony przed potencjalnymi atakami cybernetycznymi.